Блог

Что такое DMZ в сетевой безопасности: полное руководство

Кибератаки становятся все изощреннее, защита корпоративных сетей — одна из приоритетных задач для бизнеса. Одним из эффективных инструментов обеспечения безопасности является демилитаризованная зона (DMZ).

DMZ — что это в роутере и как она защищает корпоративную сеть

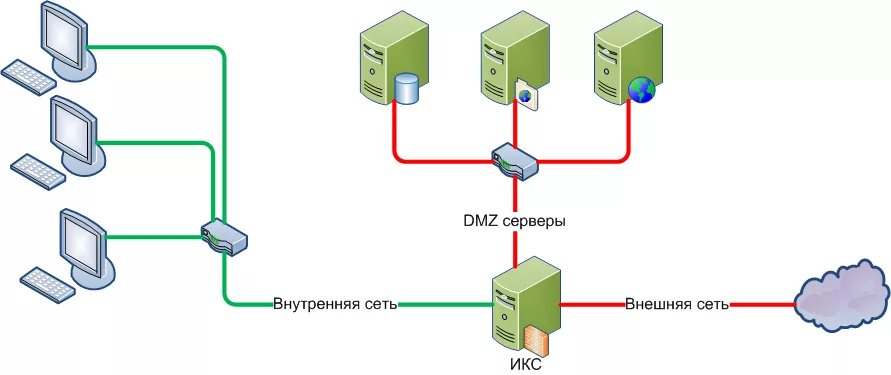

Что такое ДМЗ? DMZ (демилитаризованная зона) — это специальный сегмент сети, который используется для размещения серверов, доступных из интернета. Задача DMZ — обеспечить защиту внутренней корпоративной сети.

Принцип работы DMZ основан на разделении трафика. Когда пользователь из интернета обращается к серверу в DMZ, он не может напрямую взаимодействовать с внутренними ресурсами компании. Это снижает риск того, что злоумышленник сможет проникнуть во внутреннюю сеть через уязвимости веб-приложений или почтовых серверов.

DMZ действует как буферная зона, принимая на себя часть атак и защищая инфраструктуру компании. Особенно это важно для серверов, которые должны быть доступны из интернета (веб-серверов, почтовых серверов и систем DNS).

Что такое DMZ в настройках роутера: классические и облачные варианты

Классическая архитектура предполагает физическое разделение сети с помощью межсетевых экранов (firewalls, файрволы). В этом случае DMZ располагается между внешним интернет-соединением и внутренней корпоративной сетью.

Облачная архитектура позволяет размещать DMZ в виртуальной среде. Это может быть как частное облако компании, так и публичные облачные сервисы. Такой подход упрощает управление и масштабирование, за счет встроенных средств защиты облачных платформ. Выбор между классической и облачной архитектурой зависит от специфики бизнеса, требований к безопасности и бюджета компании.

Основные компоненты DMZ

Веб- и почтовые серверы

Веб-серверы и почтовые серверы — основные элементы DMZ, так как они чаще подвергаются атакам из интернета. Размещение серверов в демилитаризованной зоне позволяет:

● защитить внутреннюю сеть от непосредственного воздействия на эти сервисы;

● упростить мониторинг и фильтрацию входящего трафика;

● обеспечить непрерывную работу критически важных сервисов даже при атаках.

DNS, прокси и системы мониторинга

Для полноценной работы DMZ необходимы дополнительные компоненты:

● DNS-серверы обеспечивают корректное разрешение доменных имен и защиту от атак на систему доменных имен;

● прокси-серверы помогают контролировать и фильтровать трафик, поступающий в DMZ, а также обеспечивают кэширование и защиту от вредоносного ПО;

● системы мониторинга отслеживают активность в DMZ, выявляют подозрительные действия и помогают своевременно реагировать на потенциальные угрозы.

Архитектура DMZ: базовые модели

Одно- и двухуровневые схемы

Одноуровневая схема — наиболее простая модель, где все серверы DMZ располагаются в одном сегменте сети. Такая архитектура подходит для небольших организаций, где нет необходимости в сложной сегментации. В этом случае внешние сервисы защищаются одним межсетевым экраном, который контролирует трафик между интернетом и DMZ.

Двухуровневая схема используется в более крупных инфраструктурах и предполагает разделение DMZ на 2 уровня:

● внешний содержит веб-серверы и почтовые серверы, которые непосредственно взаимодействуют с интернетом;

● внутренний включает вспомогательные сервисы, такие как DNS и прокси-серверы, а также системы мониторинга.

Между уровнями располагаются дополнительные средства защиты (файрволы и системы IDS/IPS).

Роль файрволов и маршрутизаторов

Файрволы обеспечивают фильтрацию трафика между интернетом и DMZ, а также между DMZ и внутренней сетью. Они настраиваются на разрешение только необходимого трафика и защищают от несанкционированного доступа.

Маршрутизаторы обеспечивают корректное перенаправление трафика внутри сети. В DMZ часто используются маршрутизаторы с функциями безопасности, которые могут:

● блокировать подозрительные IP-адреса;

● контролировать списки доступа;

● обеспечивать балансировку нагрузки.

Как правильно спроектировать DMZ

Сегментация и минимизация рисков

- Разделить серверы по функциональному назначению.

- Использовать отдельные подсети для различных типов сервисов.

- Минимизировать количество сервисов, доступных из интернета.

- Ограничить права доступа к серверам в DMZ.

- Регулярно обновлять программное обеспечение и конфигурации.

Контроль трафика и отказоустойчивость

- Настроить правила фаервола для разрешения только необходимого трафика.

- Использовать системы контроля доступа и аутентификации.

- Внедрить системы мониторинга и журналирования событий.

- Обеспечить резервное копирование и восстановление данных.

- Предусмотреть механизмы отказоустойчивости (резервные каналы связи, балансировка нагрузки, автоматическое переключение на резервные серверы).

Особое внимание следует уделить тестированию безопасности DMZ, включая:

● регулярное проведение пентестов;

● мониторинг на предмет подозрительной активности;

● анализ журналов событий;

● обновление политик безопасности.

Безопасность внутри DMZ

Изоляция сервисов и мониторинг

Для обеспечения максимальной безопасности внутри DMZ необходимо тщательно изолировать сервисы друг от друга, за счет сегментации сети и использования межсетевых экранов. Каждый сервис должен работать в изолированном сегменте, что позволяет минимизировать риск распространения угроз между службами.

Мониторинг активности в DMZ — неотъемлемая часть безопасности. Системы должны быть настроены на выявление подозрительной активности, сканирование портов, аномалии в трафике и попытки несанкционированного доступа. Важно регулярно анализировать журналы событий и оперативно реагировать на отклонения от нормы.

Использование систем журналирования и оповещения позволяет обнаруживать потенциальные угрозы и принимать меры по устранению. Регулярный аудит настроек и конфигураций помогает выявить слабые места в защите.

Работа с уязвимостями

Одним из ключевых аспектов безопасности DMZ является своевременное обнаружение и устранение уязвимостей. Это включает:

● регулярное сканирование на наличие уязвимостей в программном обеспечении серверов;

● применение патчей и обновлений безопасности;

● использование средств защиты от известных уязвимостей, например, систем IDS/IPS;

● ограничение доступа к сервисам только с доверенных IP-адресов;

● внедрение многофакторной аутентификации для повышения уровня безопасности доступа.

Особое внимание следует уделять тестированию на проникновение (пентесты) и анализу защищенности конфигурации DMZ. Это позволяет выявить потенциальные слабые места до того, как они будут использованы злоумышленниками.

Частые ошибки при создании DMZ

Неправильная настройка и избыточное доверие

Недостаточная фильтрация трафика может привести к тому, что злоумышленники смогут получить доступ к внутренним ресурсам компании через уязвимости в конфигурации фаервола. Важно тщательно настраивать правила доступа и не разрешать трафик, который не является абсолютно необходимым для работы сервисов в DMZ. Избыточное доверие к внешним сервисам может привести к компрометации всей инфраструктуры при успешной атаке на один из сервисов в DMZ. Регулярная проверка и обновление правил фаервола, а также контроль за изменениями в конфигурации помогут избежать этой ошибки.

Недостаточный контроль обновлений и зависимостей

Многие организации не уделяют должного внимания своевременной установке патчей и обновлений, что делает системы уязвимыми для известных эксплойтов. Неконтролируемые зависимости могут стать источником серьезных проблем. Если в системе используются устаревшие или ненадежные компоненты, это увеличивает риск успешной атаки.

Для предотвращения необходимо:

● внедрить процесс регулярного обновления компонентов системы;

● контролировать версии используемого программного обеспечения;

● отслеживать и устранять уязвимости в зависимостях;

● использовать системы управления уязвимостями для автоматического выявления и устранения слабых мест.

DMZ в современных реалиях

Zero Trust, SASE и работа с облаками

В условиях цифровизации и повсеместного использования облачных технологий концепция DMZ претерпела значительные изменения. Одним из трендов стала модель Zero Trust, предполагающая отказ от доверия любым субъектам внутри и вне сети. Zero Trust подразумевает строгую проверку и аутентификацию пользователей и устройств, независимо от расположения. В DMZ это означает:

● многофакторную аутентификацию для доступа к сервисам в DMZ;

● постоянное мониторинг и анализ активности пользователей;

● динамическое управление правами доступа.

SASE (Secure Access Service Edge) — концепция, объединяющая сетевой доступ и безопасность. Она позволяет:

● обеспечить безопасный доступ к приложениям и данным как из интернета, так и из внутренней сети;

● использовать централизованные средства управления безопасностью;

● обеспечивать защиту трафика с помощью шифрования и политик безопасности.

Работа с облачными сервисами требует особого подхода к построению DMZ:

● разделение облачных и локальных сервисов;

● использование VPN для безопасного подключения к облачным ресурсам;

● настройка межсетевых экранов для защиты трафика между облаками и DMZ;

● обеспечение синхронизации политик безопасности между облачными и локальными компонентами.

Практические рекомендации по построению DMZ

- Оценка рисков — первый шаг при проектировании DMZ. Необходимо определить:

● какие сервисы будут размещены в DMZ;

● возможные угрозы и их последствия;

● критические ресурсы, требующие защиты.

- Планирование политики безопасности:

● определение правил доступа;

● настройка фаерволов;

● разграничение уровней доступа;

● использование принципа наименьших привилегий.

- Построение гибкой архитектуры:

● модульный подход к построению;

● изоляция сервисов друг от друга;

● централизованное управление политиками.

- Постоянный аудит и оптимизация:

● регулярное сканирование на уязвимости;

● мониторинг активности;

● анализ журналов безопасности;

● оценка изменений в инфраструктуре.

Тренды развития DMZ и будущие подходы

Будущее DMZ за гибкими, автоматизированными и распределенными моделями защиты, которые смогут адаптироваться к постоянно меняющимся условиям современного цифрового мира. Важным направлением развития станет интеграция с новыми технологиями безопасности и облачными платформами.