EDR и XDR: в чем разница и какое решение выбрать для бизнеса

В тумане современной кибервойны традиционные антивирусы превратились в часовых, вооруженных лишь списком известных врагов. Они бессильны против диверсантов — изощренных, бесшумных угроз, которые не оставляют очевидных следов. Бизнес осознал, что защита постфактум равносильна поражению. Нужны не просто стены, а эшелонированная разведка, способная видеть врага внутри периметра.

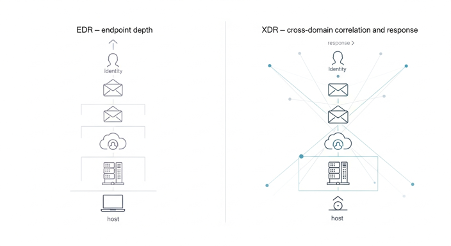

На эту сцену вышли два главных офицера кибербезопасности: EDR (Endpoint Detection and Response) и XDR (Extended Detection and Response).

На первый взгляд, они похожи. Оба про обнаружение и реагирование. Но на практике это как сравнивать высококлассного полевого агента и главу целого разведывательного управления. Их масштабы, фокус и возможности кардинально различаются. Понимание этой разницы — ключ к построению защиты, которая действительно работает.

Что такое EDR и как он работает

EDR (Endpoint Detection and Response) — это технология, которую можно описать как черный ящик и личного сыщика для ваших конечных точек (endpoints). Конечные точки — это компьютеры, ноутбуки, серверы, мобильные устройства; по сути, любое устройство, где есть данные и работают пользователи.

Если антивирус — это bouncer у входа, сверяющий лица со списком (сигнатурами), то EDR — это служба безопасности внутри здания. Он не просто ищет известные угрозы, он непрерывно наблюдает за поведением.

Работа EDR строится на трех китах:

- Сбор данных (Обнаружение): На конечную точку устанавливается легкий агент, который, как стенографист, записывает всё: какой процесс запущен, какие файлы он трогает, в какие ключи реестра пишет, с какими серверами в сети общается.

- Аналитика (Поведенческий анализ): Собранные данные анализируются в реальном времени. EDR ищет не вирусы, а аномалии и тактики злоумышленников. Например: Почему 'Word.exe' вдруг пытается зашифровать файлы на диске и подключиться к неизвестному IP в Иране? Для антивируса это может быть легитимный процесс. Для EDR — это красный флаг, признак атаки.

- Реагирование (Response): Это то, что делает EDR бесценным. Обнаружив угрозу, он не просто бьет тревогу. Он может немедленно действовать:

- Изолировать хост от сети, чтобы зараза не расползлась.

- Убить вредоносный процесс.

- Поместить файлы в карантин.

- Предоставить аналитику всю цепочку событий (kill chain) для расследования: как злоумышленник попал, что он сделал и что пытался украсть.

EDR — это микроскоп, дающий невероятно глубокое, но узконаправленное зрение. Его мир — это отдельная конечная точка.

Что такое XDR и его ключевые особенности

XDR (Extended Detection and Response) — это следующий логический и качественный скачок. X в названии означает Расширенный (Extended) и подразумевает любой источник данных.

Если EDR — это полевой агент, то XDR — это стратегический командный центр (SOC), который собирает донесения ото всех ваших агентов и систем. Он впитывает данные не только с конечных точек (EDR является его важнейшим, но лишь одним из поставщиков данных), но и из:

- Сети (сетевой трафик, файрволы, NDR)

- Облачной инфраструктуры (AWS, Azure, GCP)

- Почтовых шлюзов (кто и какие письма получает)

- Систем управления идентификацией (кто и куда логинится)

Ключевая особенность XDR — это не просто сбор данных, а их нативная корреляция. XDR сшивает разрозненные лоскуты информации в единую, бесшовную историю атаки.

Представьте:

- Почтовый шлюз сообщает: Пользователю пришло подозрительное письмо (низкий уровень угрозы).

- EDR на ноутбуке сообщает: Пользователь открыл вложение, запустился странный PowerShell-скрипт (средний уровень угрозы).

- Сетевой сенсор сообщает: Этот ноутбук пытается соединиться с командным центром C&C в другой стране (высокий уровень угрозы).

Для трех отдельных систем (e-mail, EDR, network) это три разных, не связанных алерта, в которых утонет ваш аналитик. Для XDR — это один-единственный, высокоприоритетный инцидент, описывающий всю цепочку атаки от Пациента Зеро до попытки закрепиться в сети.

Главные различия между EDR и XDR

Фундаментальная разница кроется в масштабе. Это разница между тактикой и стратегией.

Масштаб защиты и источники данных

- EDR: Лазерный фокус. Его вселенная — это конечная точка (сервер, ПК). Он собирает данные глубоко, но узко. Он слеп ко всему, что происходит за пределами его хоста (например, к облачным мисконфигурациям или сетевым атакам).

- XDR: Панорамный обзор. Его вселенная — вся ваша ИТ-инфраструктура. Он ломает колодцы данных, объединяя конечные точки, сеть, облако и почту. Он видит не отдельные деревья, а весь лес целиком.

Уровень автоматизации и аналитики

- EDR: Обеспечивает мощную автоматизацию на конечной точке. Его аналитика сосредоточена на выявлении подозрительной активности процесса или поведения пользователя на конкретной машине.

- XDR: Поднимает автоматизацию на уровень оркестрации. Он может выполнять сложные, междоменные сценарии (playbooks). Обнаружив угрозу на ноутбуке (через EDR), XDR может автоматически дать команду не только изолировать ноутбук, но и заблокировать учетную запись пользователя в Active Directory (система идентификации) и заблокировать вредоносный IP на всех файрволах компании (сеть).

Интеграция с другими системами безопасности

- EDR: Выступает как источник данных. Он кормит своей телеметрией более крупные системы — SIEM (Security Information and Event Management) или, собственно, XDR.

- XDR: Выступает как мозг или центральный хаб. Он сам является интеграционной платформой. Зачастую XDR-решения от одного вендора (например, нативный XDR) предлагают бесшовную интеграцию компонентов (EDR, NDR, почта) из одного коробки, что упрощает развертывание, но может привести к привязке к одному поставщику (vendor lock-in).

Преимущества и ограничения каждой технологии

EDR (Endpoint Detection and Response)

- Преимущества:

- Глубочайшая видимость на конечных точках.

- Мощные инструменты реагирования (изоляция, убийство процессов).

- Фундаментальный строительный блок — без EDR не бывает XDR.

- Ограничения:

- Туннельное зрение. Слепота к угрозам, не затрагивающим конечные точки.

- Может генерировать много алертов, требующих ручной корреляции с другими системами.

XDR (Extended Detection and Response)

- Преимущества:

- Холистическая, 360-градусная видимость всей инфраструктуры.

- Резкое снижение усталости от алертов (alert fatigue) за счет автоматической корреляции.

- Мощная оркестрация и автоматизация реагирования, экономящая тысячи часов работы SOC.

- Ограничения:

- Высокая сложность и стоимость внедрения.

- Риск вендорной ловушки (vendor lock-in), если вы выбираете нативный XDR от одного поставщика.

- Требует зрелых процессов ИБ в компании.

Когда стоит использовать EDR

Внедрение EDR — это ваш первый и самый важный шаг после того, как вы поняли, что антивируса (EPP) недостаточно.

- Для компаний с ограниченным бюджетом: EDR — это самый эффективный способ радикально повысить защищенность прицельно там, где болит чаще всего — на рабочих местах пользователей.

- Как фундамент: Вы не можете построить XDR, не имея EDR. Если вы только начинаете выстраивать зрелую ИБ, EDR — это ваш фундамент.

- Для компаний с существующим SIEM: Если у вас уже есть зрелый SOC и мощная SIEM-система, EDR станет для нее лучшим поставщиком высококачественных данных с конечных точек.

Когда эффективнее внедрить XDR

XDR — это решение для компаний, которые столкнулись с проблемой информационного хаоса и хотят консолидировать свою безопасность.

- Для компаний со сложной, гетерогенной средой: Если у вас есть всё и сразу — онпрем серверы, несколько публичных облаков, удаленные сотрудники, — XDR жизненно необходим, чтобы сшить эти миры воедино.

- Для перегруженных SOC-команд: Если ваши аналитики тонут в тысячах несвязанных алертов от 10-15 разных инструментов (файрвол, EDR, прокси...), XDR станет их спасением. Он превратит этот белый шум в несколько понятных, обогащенных инцидентов.

- При стратегии консолидации: Если вы хотите заменить свой зоопарк ИБ-решений на единую, интегрированную платформу от одного-двух ключевых вендоров, XDR — это ваш путь.

Перспективы развития EDR и XDR в России

Российский рынок сейчас переживает тектонический сдвиг. Уход ведущих западных EDR/XDR-вендоров (CrowdStrike, SentinelOne, VMware Carbon Black) не обрушил, а, напротив, гиперстимулировал рынок.

Образовавшийся вакуум стремительно заполняется отечественными тяжеловесами (Positive Technologies, Kaspersky, Group-IB и др.), которые форсированно развивают собственные платформы.

Ключевые драйверы российского рынка:

- Импортозамещение: Жесткая необходимость переходить на своё.

- Регулирование: Требования ФСТЭК и защита КИИ (Критической информационной инфраструктуры) де-факто обязывают госсектор и крупный бизнес внедрять решения класса EDR и выше для соответствия закону.

- Зрелость угроз: Уровень российских хакерских группировок (и тех, кто атакует Россию) настолько высок, что без EDR/XDR защита превращается в фикцию.

В ближайшие годы мы увидим консолидацию рынка вокруг нескольких крупных российских экосистем XDR.

Итоги и рекомендации по выбору подходящего решения

Не существует ответа XDR лучше, чем EDR. Это не взаимозаменяемые, а эволюционные понятия. EDR — это жизненно важный компонент, XDR — это платформа, которая этим компонентом управляет.

Выбор зависит от вашей зрелости, масштаба и главной боли:

- Начните с аудита: Где ваши самые ценные данные? На ноутбуках сотрудников или в облачной базе данных? Карта ваших активов — это карта вашей будущей защиты.

- Не бегите, пока не научились ходить: Если у вас нет даже EDR, не замахивайтесь сразу на XDR. Внедрите и освойте EDR, наладьте процессы реагирования на конечных точках. Это 80% успеха.

- Оцените свой хаос: Если у вас уже есть 5-10 разрозненных ИБ-инструментов и команда, которая не справляется с потоком алертов, — ваша проблема называется отсутствие корреляции. Вам пора смотреть в сторону XDR.

EDR дает вам микроскоп для детального изучения клетки. XDR дает вам спутниковую карту и управление войсками в режиме реального времени. Вы не сможете выиграть войну, имея только микроскоп. Но и без понимания того, как работает клетка угрозы, ваша стратегия будет слепой. Начните с микроскопа и планомерно двигайтесь к созданию своего командного центра.

+7 (495) 223-63-39

+7 (495) 223-63-39